Yeni checkra1n jailbreak yönteminin veri elde etme dünyasında nasıl kullanılmaya başlandığını bu yazımızda anlatıyoruz.

checkra1n jailbreak yöntemi jailbreak ve adli dünya için büyük yankı uyandırdı. Adli açıdan fiziksel veri elde etmek için genellikle iTunes veri yedeği (şifreli ya da şifresiz) kullanılarak medya dosyaları ve bazı kayıtlar elde ediliyor. iPhoneda yer alan daha fazla veriyi elde etmek içinse dosya sistemini elde etmek gerekiyor. Bunun için de jailbreak kullanılıyor.

Daha önceki jailbreak yöntemleri kısıtlı uyumluluğa sahipti. Ayrıca bu yöntemler, en son iOS sürümlerinden daha gerisinden geliyordu. Yeni checkra1n jailbreak yöntemi çok sayıda cihazı ve iOS sürümünü destekliyor. En güncel sürüm olan iOS 13 de destekleniyor. Ayrıca iPhone 4ten sonra ilk defa bir jailbreak yöntemini kullanarak cihazın parolasını bilmeden veri elde etmek bu yöntemle mümkün.

Chimera ya da unc0ver gibi klasik jailbreak yöntemlerinin aksine bu yöntem, BootROM açığını kullanıyor. checkra1n potansiyel olarak uyumlu donanım üzerinde çalışan tüm iOS sürümlerini destekliyor. Daha önemlisi de BootROM açığı Apple tarafından kapatılamayacağı için tüm yeni iOS sürümlerininde de jailbreak yöntemi kullanılabilecek.

iPhone 5S, 6, SE, 6S, 7, 7 Plus, 8, 8 Plus, X, birçok iPad modeli, Apple TV HD, Apple TV 4K ve potansiyel olarak Apple Watch 1, 2, 3 desteklenen cihazlar arasında yer alıyor. Resmi olarak iOS 12.3 ve üzerinin desteklendiği belirtilse de daha önceki sürümlerde de yöntem çalışabilir.

checkra1n jailbreak yönteminin ilk sürümleri sadece macOS uyumluydu. Artık Windows ve Linux sürümlerine de sahibiz. Ancak macOS sürümü en kararlı sürüm olarak yer alıyor ve jailbreak için de macOS sürümünün kullanması en kararlı yol. macOS Catalina (10.15) çalıştırabilecek herhangi bir macOS bilgisayar işinizi görecektir.

checkra1n jailbreak yöntemini kullanmak için iki yöntem mevcut:

Birinci Yol

checkra1n yöntemi diğer jailbreak yöntemlerinden daha farklı. Cihazınız için bir IPA dosyasını imzalamak ve sideload ile yüklemek gerekmiyor. Tüm yapmanız gereken checkra1n uygulamasını çalıştırmak, tercihen bir USB-A Lightning kablosu kullanarak talimatları takip etmek. Yöntem için cihaz normal modda çalışıyor olmalı. Uygulama sayesinde otomatik olarak kurtarma moduna alınıyor. Daha sonra elle cihazınızı DFU moduna almanız gerekiyor. Bunu yapmak ilk deneme için oldukça zor olabiliyor ve hatalarla karşılaşılabiliyor. Cihazınızı DFU moduna almayı başardığınızda program bunu otomatik olarak algılıyor ve dakikalar içerisinde jailbreak yöntemini uyguluyor. Daha sonra telefonunuz yeniden başlatılıyor.

İkinci Yol

Yöntemini kullanmanın alternatif bir yolu da mevcut. Bu yol, bazı ufak riskler içerse de ilk olarak kurtarma moduna alınmak gerekmediğinden ve parolası bilinmeyen kilitli cihazlar için de kullanabileceğinden veri elde etmek için daha mantıklı. Bu yol için grafik arayüzüne sahip uygulamayı kullanmıyorsunuz. İlk olarak cihazınızı DFU moduna alın. Daha sonra macOS cihazınıza bağlayıp Terminali açın. Ardından aşağıdaki komutları girin.

cd /checkra1n.app/Contents/MacOS/./checkra1n_gui -Bu komutların ardından jailbreak cihazınıza kurulacaktır.

Fiziksel Veri Elde Etme

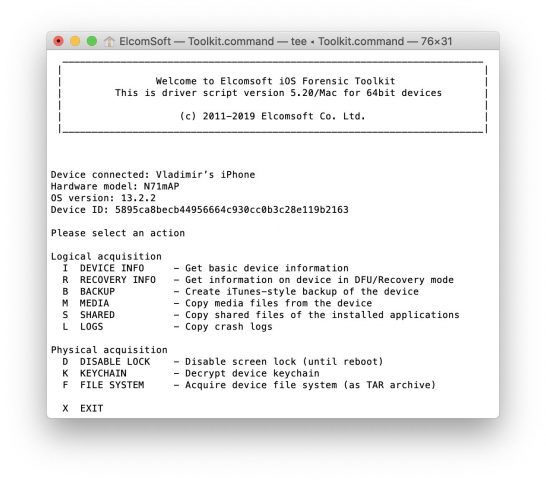

Jailbreak yüklendikten sonra veri elde etmek için Elcomsoft iOS Forensic Toolkit aracını kullanabilirsiniz. Diğer jailbreak yöntemlerinde olduğu gibi dosya sistemini elde edeceksiniz. Ancak port numarası istendiği zaman standart 22 yerine 44ü girmelisiniz. Root parolası halen alpine olarak yer alıyor. Elcomsoft iOS Forensic Toolkit aracının yeni sürümlerinde bu otomatik olarak giriliyor. Farklı bir root parolası için halen elle yazma seçeneği de mevcut.

Eğer kilit açma parolası bilinmiyorsa Disable Lock ve Keychain seçenekleri kullanılamıyor. Sadece File System seçeneği çalışıyor. Aynı zamanda kilit açma parolası bilmeden sadece sınırlı veriye ulaşabilirsiniz. Tüm dosya sistemini ve anahtar zincirini elde etmek için öncelikle cihazın kilidini açmalı ve veri elde etme sırasında da açık tutmalısınız.

Bu yeni jailbreak yöntemiyle de dosya sisteminin kopyasını elde etmek mümkün. Ancak anahtar zincirinin şifresini çözmek mümkün değil. Anahtar zinciri; kullanıcıların hesap parolalarının, WhatsApp yedeklerinin ve daha fazlasının yer aldığı anahtarları içeriyor.

Bahsettiğimiz gibi jailbreak ile parolayı çözmek mümkün değil. Kilitli ve parolası bilinmeyen cihazlardan sınırlı veri elde edilebiliyor. iOS üzerinde dosyalar farklı koruma sınıflarına sahip durumda yer alıyor. En kritik dosyalar kilit çözüldüğünde açığa çıkacak şekilde ayarlıyken bazıları öncesinde de erişilebilir durumda. Sistemin yüklenmesi, çağrıların alınması, iPhoneumu Bul talimatlarının alınması gibi özellikler için böyle bir sınıflama kullanılıyor. Yeni jailbreak yöntemi ile birlikte bu tür dosyalara kilit açılmadan da ulaşılabiliyor. Bu dosyalara örnek vermek gerekirse:

Kayıt dosyaları, ayarlar, profiller

- /private/var/installd/Library/Logs/MobileInstallation/

- /private/var/log/

- /private/var/preferences/

- /private/var/root/Library/Preferences/

- /private/var/mobile/Library/Logs/

- /private/var/mobile/Library/Preferences/

- /private/var/mobile/Library/UserConfigurationProfiles/

Sistem veri tabanları

- /private/var/wireless/Library/Databases/CellularUsage.db

- /private/var/wireless/Library/Databases/DataUsage.db

- /private/var/root/Library/Caches/locationd/consolidated.db

- /private/var/mobile/Media/Downloads/downloads.28.sqlitedb

- /private/var/mobile/Library/ApplePushService/aps.db

- /private/var/mobile/Library/FrontBoard/applicationState.db

- /private/var/mobile/Library/TCC/TCC.db

Arama kayıtları ve iMessage/SMS geçici veri tabanları:

- /private/var/mobile/Library/CallHistoryDB/CallHistoryTemp.storedata

- /private/var/mobile/Library/SMS/sms-temp.db

Sesli mail

- /private/var/mobile/Library/Voicemail/voicemail.db

Hesapların isimlerini içeren liste

- /private/var/mobile/Library/Accounts/Accounts3.sqlite

Aynı zamanda Wi-Fi bağlantılarının geçmişi, eşleşmiş Bluetooth cihazları, SQL veri tabanları için kayıtlar, WhatsApp .log dosyaları, engelli kullanıcıların listesi gibi birçok veriye de erişilebiliyor.

En iyi sonuçlara ise bilinen parolayla birlikte cihazın kilidi açık olduğunda ulaşılabiliyor. Anahtar zincirinden elde edilecek verilerle birlikte parolalara ve erişim anahtarlarına ulaşabilir ve Cloud verilerini elde edebilirsiniz.

Elde ettiğiniz dosya sistemi verilerini incelemek için Elcomsoft Phone Viewer, Oxygen Forensic Detective veya BlackBag BlackLight gibi araçları kullanabilirsiniz. Fiziksel veri elde etme yöntemlerini kullanmadan önce araçların çalıştırıldığı bilgisayarlardaki tüm internet bağlantısını devre dışı bırakmak ve iPhoneu da uçak moduna almak büyük önem taşıyor.

1 sonuçtan 1 ile 1 arası

-

19.12.2019, 18:07 #1

[*İOS/Jailbreak] checkra1n Jailbreak Yöntemini Kullanarak Veri Elde Etme

[*İOS/Jailbreak] checkra1n Jailbreak Yöntemini Kullanarak Veri Elde Etme

Benzer Konular

-

[*İOS/Jailbreak] iOS 12.3/4 ve 13.x İçin checkra1n Jailbreak Yöntemi Duyuruldu

Von usta_399 im Forum iPhone, iPod Firmware, Jailbreak-Unlock, SoftwareCevaplar: 0Son Mesaj: 12.12.2019, 17:39 -

iOS Jailbreak ile Adım Adım Veri Elde Etme Rehberi

Von usta_399 im Forum iPhone, iPod FAQ - Tarife, UygulamalarCevaplar: 0Son Mesaj: 15.06.2019, 14:40 -

iOS 10.3.2 Jailbreak ve iOS 11 Jailbreake Ait Videolar Ortaya Çıktı!

Von usta_399 im Forum iPhone, iPod FAQ - Tarife, UygulamalarCevaplar: 0Son Mesaj: 9.09.2017, 12:03 -

İOS Jailbreak Nasıl Kaldırılır? Adım Adım Jailbreak Kaldırma Yöntemi

Von usta_399 im Forum iPhone, iPod FAQ - Tarife, UygulamalarCevaplar: 0Son Mesaj: 6.03.2017, 13:17 -

Cihazınız Jailbreak yapılabiliyor mu hemen öğrenin. Jailbreak Wizard

Von by_kernekli im Forum iPhone, iPod Firmware, Jailbreak-Unlock, SoftwareCevaplar: 8Son Mesaj: 26.04.2013, 13:19

:

:

Alıntı

Alıntı

Paylaş